Guía: Eliminación de los desafíos del low-code y mitigación de riesgos

Las plataformas low-code conllevan problemas de seguridad. Pero esto no debería impedirle aprovechar la tecnología low-code y beneficiarse del desarrollo acelerado de aplicaciones con poco o ningún conocimiento de codificación. En su lugar, debe comprender los principales desafíos y riesgos del low-code e implementar estrategias de mitigación adecuadas.

El desarrollo low-code le ayuda a crear las aplicaciones que necesita sin necesidad de tener amplios conocimientos de codificación y en un tiempo y coste reducidos. Sin embargo, como cualquier tecnología, las plataformas low-code a veces conllevan su propio conjunto de riesgos y desafíos de low-code. Y mitigar estos riesgos de low-code es clave para crear soluciones empresariales personalizadas que impulsen la productividad sin poner en riesgo su negocio.

En esta guía se analizan los principales riesgos y vulnerabilidades de seguridad low-code y las mejores prácticas para mitigarlos que debe tener en cuenta.

Desafíos clave del low-code en la adopción del low-code

Estos son algunos de los retos del low-code a los que se enfrentan las organizaciones durante el proceso de adopción del low-code:

Limitaciones de personalización

Las plataformas low-code ofrecen un conjunto predefinido de características que le permiten lograr agilidad empresarial y mejorar la productividad de sus desarrolladores (e incluso de los desarrolladores ciudadanos). El inconveniente aquí es que puede tener problemas al intentar ir más allá de lo que ofrecen fuera de la caja.

Como resultado, las soluciones low-code pueden simplificarse demasiado o no abordar eficazmente los procesos empresariales complejos. Estas soluciones a menudo no ofrecen funciones avanzadas o personalizaciones profundas necesarias para casos de uso altamente especializados. Por ejemplo, una plataforma menos completa y de bajo código puede carecer de la capacidad de crear un panel de control o un componente de visualización de datos específico para su negocio.

Al intentar implementar una lógica de negocios muy específica o compleja, es posible que la plataforma no pueda manejarla de forma nativa o requiera configuraciones complejas.

¿Cómo mitigar las limitaciones de personalización?

Un enfoque híbrido es una forma de superar las limitaciones sobre cuánto puede adaptar las aplicaciones de bajo código a sus necesidades específicas.

Elija una plataforma flexible y de bajo código con una amplia gama de opciones de personalización, incluida la adición de código personalizado para ampliar la funcionalidad. Este enfoque le permite disfrutar de la velocidad del desarrollo con poco código, al tiempo que permite la personalización personalizada.

Integración con sistemas existentes

La integración de cualquier nueva herramienta digital con las existentes es importante para que todas sus aplicaciones puedan compartir datos sin problemas y trabajar juntas para resolver las necesidades comerciales. Sin embargo, a veces, la integración de soluciones low-code con sistemas existentes para un funcionamiento fluido también puede plantear ciertos desafíos low-code.

Las plataformas low-code asumen que las integraciones se realizarán con protocolos API estándar como los servicios RESTful y métodos de autenticación estandarizados como OAuth 2.0. Por lo tanto, la integración puede ser un desafío si su organización usa API personalizadas o se integra con un tercero que no usa estos protocolos estándar.

Esta es la razón por la que si utiliza sistemas heredados (sistemas y bases de datos más antiguos), es posible que su organización no pueda integrar herramientas de bajo código con sus sistemas existentes. Muchas tecnologías antiguas carecen de API, servicios RESTful o la capacidad de aceptar datos en JSON o XML modernos.

¿Cómo mitigar los desafíos de integración?

Una forma de superar estos desafíos de low-code es diseñar y usar API. Por ejemplo, si tiene un sistema ERP heredado que no utiliza protocolos estándar, los desarrolladores pueden incluirlo en una API RESTful y, a continuación, llamar a esos puntos finales de la API desde una plataforma de poco código. Esto les permite extraer fácilmente datos del sistema ERP en la nueva aplicación.

Para una integración más compleja, una plataforma de middleware puede orquestar el flujo de datos entre la plataforma de bajo código y otros sistemas.

Bloqueo de proveedor

A medida que su organización evoluciona, puede ser necesario migrar a una plataforma más potente para satisfacer diversas demandas (como manejar más tráfico, por ejemplo). Sin embargo, la adopción de low-code puede causar dependencia del proveedor y dificultar el cambio de plataforma cuando sea necesario.

Una de las razones por las que el desarrollo low-code dificulta la migración a nuevas plataformas es que las plataformas low-code se basan en tecnologías propietarias que son únicas para ellas.

Por ejemplo, una plataforma low-code puede utilizar un esquema propietario para el almacenamiento de datos, que vincula la estructura de datos a su propia base de datos o backend. Mover estos datos a un sistema diferente requeriría un desarrollo personalizado, lo que llevaría mucho tiempo y sería costoso.

Debido a que migrar fuera del modelo de almacenamiento de datos de la plataforma sería difícil y puede requerir recursos significativos, se encontrará "bloqueado", obligado a continuar usando la plataforma cuando realmente necesita migrar a una plataforma más potente.

¿Cómo mitigar la dependencia de un proveedor?

A la hora de elegir una plataforma low-code, dé prioridad a las soluciones que utilizan estándares abiertos y formatos de datos comunes. Esto facilita el intercambio de datos entre sistemas, lo que facilita la migración en el futuro si es necesario.

Además, cuando utilice plataformas de bajo código, evite personalizar en exceso con componentes específicos de la plataforma o extensiones propietarias. En su lugar, concéntrese en los componentes estándar de la industria.

Riesgos de las plataformas low-code y cómo mitigarlos

Los riesgos más notables del low-code tienen que ver con la seguridad, la gestión de datos y el cumplimiento. Examinemos cada uno de ellos en detalle.

Riesgos de seguridad de low-code

A diferencia del desarrollo de software tradicional, el desarrollo low-code no le permite aplicar sus propios controles de seguridad. Y es posible que los controles de seguridad low-code incorporados no sean muy sólidos, lo que introduce riesgos de seguridad. Además, los rápidos ciclos de desarrollo pueden hacer que los usuarios pasen por alto aspectos clave de seguridad, dejando vulnerabilidades de seguridad.

Los riesgos de seguridad comunes de las plataformas low-code incluyen:

Control de acceso insuficiente

Las plataformas low-code están diseñadas para facilitar la creación de aplicaciones. Debido a esta simplicidad, pueden asignar permisos amplios de forma predeterminada (como un administrador que tenga control total sobre todo). Esto puede dar lugar a que usuarios no autorizados accedan a datos confidenciales o funciones del sistema.

¿Cómo mitigar el riesgo de control de acceso insuficiente?

Una forma de mitigar los riesgos de seguridad de bajo código de control de acceso es configurar controles de acceso basados en roles (RBAC). Defina claramente los roles y otorgue permisos en función de las tareas del usuario, asegurándose de que las operaciones confidenciales solo sean accesibles para los roles adecuados.

Al asignar permisos a roles, siga el principio de privilegios mínimos. Esto significa que debe proporcionar a los usuarios solo el nivel mínimo de acceso necesario para realizar sus tareas.

Además, audite periódicamente las configuraciones de control de acceso para asegurarse de que los usuarios tienen asignados los permisos correctos y para realizar un seguimiento de los cambios en los roles o privilegios. Esto ayuda a identificar errores de configuración o cambios no autorizados.

Fuga de datos

Las plataformas low-code interactúan con sistemas externos para recuperar o almacenar datos. Si las integraciones no están configuradas correctamente, pueden provocar la fuga de datos. Por ejemplo, si una API que usa una aplicación con poco código para recuperar datos de usuario de un servicio en la nube carece de la autenticación adecuada, un atacante podría encontrar el punto de conexión y acceder a los datos privados del usuario sin necesidad de ninguna credencial.

¿Cómo mitigar los riesgos de seguridad de la fuga de datos?

La administración segura de API y el cifrado de datos pueden ayudarlo a mitigar estos riesgos.

Al integrarse con servicios de terceros, utilice métodos de autenticación seguros para autenticar y autorizar la comunicación entre sistemas. También se debe aplicar una validación de entrada adecuada para garantizar que solo los datos necesarios se compartan con servicios de terceros.

Es importante tener en cuenta que el cifrado debe usarse tanto para los datos en reposo como para los datos en tránsito. Esto garantiza que los atacantes no puedan leer los datos si los interceptan o obtienen acceso al almacenamiento subyacente.

Registro y supervisión de seguridad insuficientes

El low code se centra en la velocidad y la simplicidad. Sin embargo, el rápido ciclo de desarrollo puede hacer que los usuarios pasen por alto ciertas prácticas recomendadas de seguridad, como el registro (registro de lo que sucede dentro de la aplicación) y la supervisión (observación del comportamiento de la aplicación para detectar anomalías).

El registro y la supervisión insuficientes dificultan la detección de violaciones de seguridad o comportamientos anormales. Por ejemplo, si un atacante elude la autenticación y roba datos confidenciales, la violación de seguridad puede pasar desapercibida si no hay un registro que muestre patrones de acceso inusuales.

¿Cómo mitigar el registro y la supervisión de seguridad insuficientes?

Garantizar un registro detallado y seguro basado en acciones e implementar herramientas de supervisión en tiempo real para señalar comportamientos sospechosos ayuda a mitigar este riesgo de seguridad.

Asegúrese de que la aplicación pueda capturar todas las acciones del usuario y los eventos del sistema, como los intentos de inicio de sesión (tanto los intentos correctos como los fallidos), los accesos a los datos, las eliminaciones, las modificaciones, las asignaciones de roles, etc. Estos registros pueden ayudarle a detectar intentos de acceso no autorizados y comportamientos sospechosos.

Pruebas de seguridad inadecuadas

En el desarrollo de software tradicional, los desarrolladores realizan revisiones de código, pruebas unitarias y análisis de seguridad para identificar vulnerabilidades. Sin embargo, es posible que estas pruebas detalladas no se realicen en entornos de bajo código porque la plataforma genera gran parte del código. Esto puede dar lugar a vulnerabilidades inadvertidas en la seguridad de las aplicaciones.

¿Cómo mitigar los riesgos de las pruebas de seguridad inadecuadas?

La implementación de pruebas de seguridad en el desarrollo low-code puede ayudarte a mitigar este riesgo. Realice comprobaciones de seguridad en cada etapa de desarrollo, ya sea durante el diseño, la creación de prototipos o la compilación final. Realice modelos de amenazas para identificar los desafíos del low-code, los riesgos clave y las vulnerabilidades de seguridad. Realice pruebas de penetración simulando ataques del mundo real para identificar debilidades.

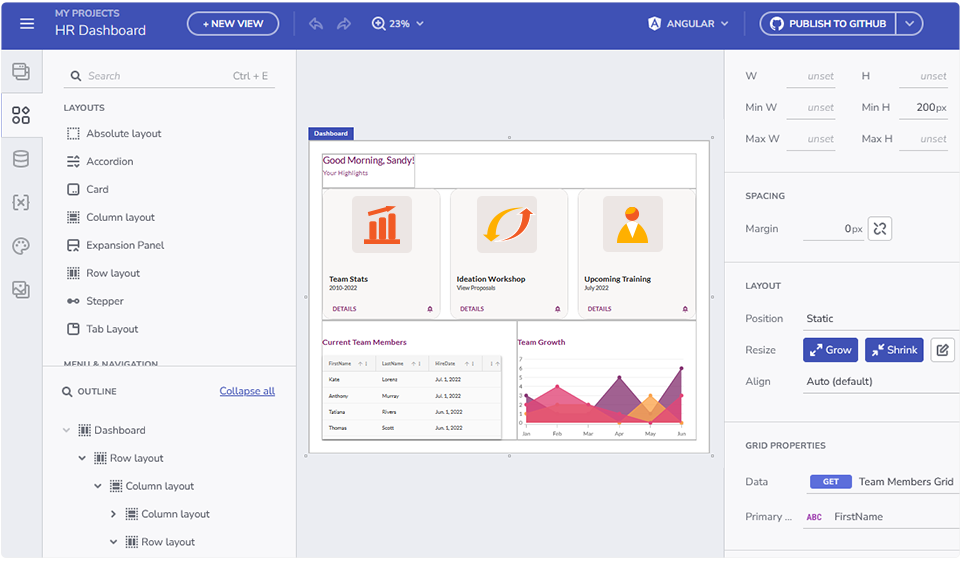

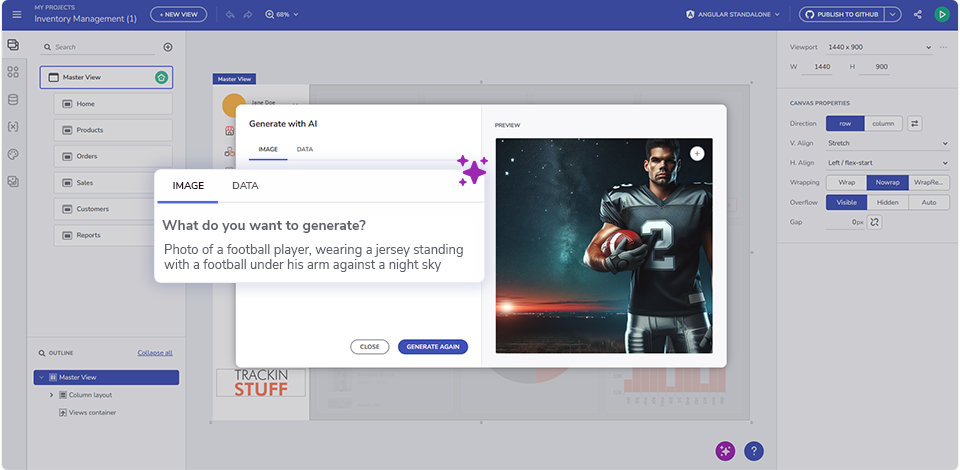

App Builder ofrece una vista previa instantánea del código generado junto con el diseño de la aplicación. Esto le ayuda a comprender la lógica de la aplicación y detectar vulnerabilidades.

Riesgos de la gestión de datos en low code

La gestión y la protección de datos en entornos low-code presentan una serie de desafíos low-code, entre los que se incluyen:

Gobernanza o control de datos deficientes

Cuando diferentes departamentos crean sus propias aplicaciones utilizando plataformas de bajo código, es posible que no haya una supervisión centralizada (por parte de los líderes de TI) con respecto a cómo se accede, procesa y almacena los datos dentro de la aplicación. Además, cuando los usuarios empresariales crean sus propias aplicaciones y modelos de datos basados en sus propios flujos de trabajo, es posible que no se alineen con los objetivos o definiciones más amplios de la organización. La definición de datos incoherente y los datos no controlados pueden comprometer la calidad y la integridad de los datos, lo que genera problemas en la elaboración de informes, el análisis y la toma de decisiones.

¿Cómo mitigar los desafíos de la mala gobernanza de datos?

Establecer marcos claros de gobernanza de datos le ayudará a mitigar este riesgo de bajo código. Las estrategias específicas incluyen la estandarización de las prácticas de gestión de datos. Establezca estándares para la entrada de datos, las convenciones de nomenclatura, el almacenamiento de datos, etc., y asegúrese de que se sigan estos estándares al desarrollar aplicaciones de bajo código. Considere la posibilidad de implementar políticas de clasificación de datos para categorizar los datos en función de la confidencialidad (por ejemplo, públicos, internos, confidenciales, etc.).

Además, defina quién es responsable de cada tipo de datos dentro de la organización y asigne custodios de datos para supervisar la recopilación, el uso y el mantenimiento de datos.

Problemas de interoperabilidad

Es posible que las aplicaciones low-code no se integren fácilmente con la arquitectura de datos más amplia de una organización, especialmente cuando utiliza sistemas heredados, bases de datos diversas o infraestructura de nube híbrida.

La falta de integración puede dar lugar a silos de datos, en los que diferentes partes de la organización tienen datos incoherentes. Esto puede socavar el análisis, los informes y la toma de decisiones.

¿Cómo mitigar las estrategias para los problemas de interoperabilidad?

Una forma de mitigar el riesgo de interoperabilidad y low-code es aplicar las mejores prácticas de integración para garantizar los flujos de datos entre sistemas. Esto implica adoptar API estandarizadas y seguir las mejores prácticas de la industria para la autenticación y el cifrado. También se deben utilizar formatos de datos estándar como JSON y XML. El uso de estándares establecidos reduce el riesgo de incompatibilidad.

Considere la posibilidad de usar herramientas de sincronización automatizada para detectar discrepancias e implementar reglas para controlar los conflictos de datos (por ejemplo, lo que se debe hacer cuando los datos de dos sistemas difieren). Además, opte por proveedores de low-code que admitan protocolos de integración estándar. Compruebe que la plataforma es compatible con los sistemas modernos basados en la nube, así como con las bases de datos locales heredadas.

App Builder, por ejemplo, admite API estandarizadas para una fácil integración con fuentes de datos externas. Es compatible con herramientas de diseño populares como Sketch y Figma, lo que le permite importar diseños y convertirlos en aplicaciones funcionales.

Cumplimiento y Riesgos Regulatorios

El cumplimiento normativo es imprescindible para las organizaciones que manejan datos confidenciales (o datos personales). Existen normativas que imponen directrices estrictas sobre cómo se deben recopilar, procesar y almacenar los datos personales, como el RGPD (Reglamento General de Protección de Datos), la CCPA (Ley de Privacidad del Consumidor de California) y la HIPAA (Ley de Portabilidad y Responsabilidad de los Seguros Médicos).

El desafío es que los desarrolladores ciudadanos pueden no ser plenamente conscientes de los requisitos de cumplimiento, lo que lleva a violaciones de las regulaciones de datos. Esto puede resultar en fuertes multas, sanciones legales y daños a la reputación.

¿Cómo mitigar los riesgos de cumplimiento y regulatorios de bajo código?

La mitigación de los riesgos de cumplimiento y de bajo código regulatorio comienza con la comprensión de los requisitos de cumplimiento de los electrodomésticos. Antes de crear la aplicación, identifique las regulaciones para su territorio y industria específica.

A continuación, opte por plataformas de bajo código con funciones de cumplimiento integradas, como el cifrado y el enmascaramiento de datos. También debe integrar las comprobaciones de cumplimiento en el desarrollo de aplicaciones.

Por último, implemente controles estrictos de privacidad y protección de datos. Por ejemplo, recopile solo la cantidad mínima de datos necesarios para el propósito previsto, considere reemplazar los identificadores personales con seudónimos, cifre los datos confidenciales y más.

También te puede interesar App Builder AI: ¿Cómo agiliza el desarrollo de aplicaciones?

Conclusión y conclusiones del artículo

Las plataformas low-code conllevan problemas de seguridad. Pero esto no debería impedirle aprovechar la tecnología low-code y beneficiarse del desarrollo acelerado de aplicaciones con poco o ningún conocimiento de codificación. En su lugar, debe comprender los principales desafíos y riesgos del low-code e implementar estrategias de mitigación adecuadas.

La implementación de las estrategias de mitigación de riesgos de low-code mencionadas anteriormente le ayudará a crear aplicaciones low-code sólidas que sigan siendo seguras, escalables y conformes. Estas estrategias incluyen la configuración de controles de acceso basados en roles, el uso de métodos de autenticación seguros y cifrado de datos, y la garantía del registro de actividades.

Elegir la plataforma low-code adecuada es un aspecto esencial de estas estrategias. Aquí es donde entra App Builder juego.

En esencia, App Builder es una plataforma low-code con una sencilla interfaz de arrastrar y soltar que permite a los usuarios diseñar y crear aplicaciones sin necesidad de una codificación extensa. Tiene características que mitigan los riesgos y los desafíos del low-code, y todas las aplicaciones creadas con esta herramienta se pueden personalizar aún más. Es compatible con API estandarizadas para una fácil integración y tiene funciones integradas para el cumplimiento (como el cifrado).

¡Reserve una demostración y vea cómo App Builder puede ayudarlo a mantenerse a la vanguardia!